Кратко: В 2025 году самые страшные угрозы безопасности сайтов исходили не от ядра WordPress — они исходили от уязвимых плагинов, заброшенных тем и непропатченного серверного ПО, такого как OpenSSH и PHP на Ubuntu.

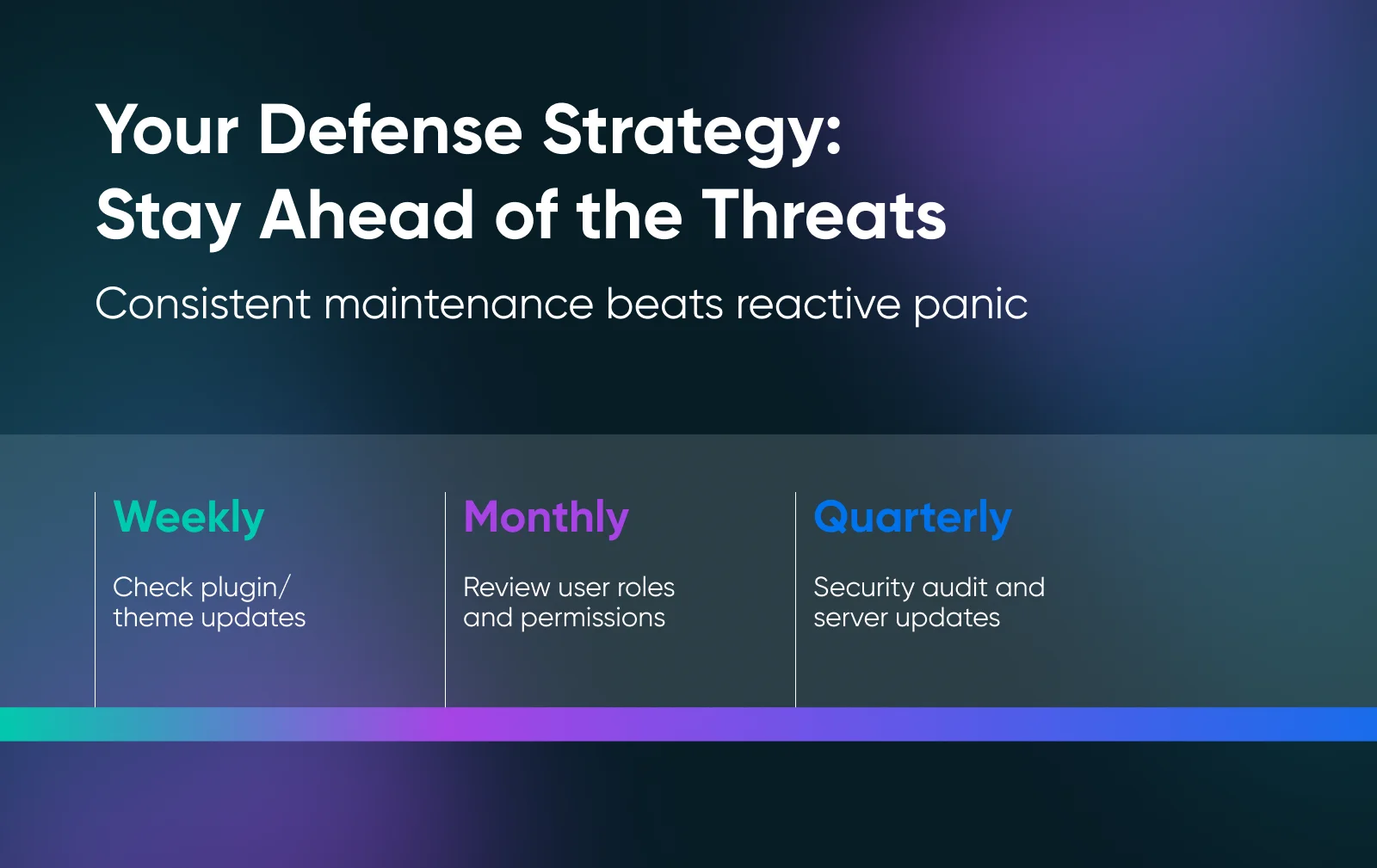

Вот 10 самых значительных уязвимостей на данный момент в этом году, включая то, как они работали, и какие уроки должны извлечь владельцы сайтов и разработчики. Суть в следующем: регулярные обновления, тщательное управление ролями и внимание к бюллетеням безопасности — вот что не позволяет вашим историям о хостинге превратиться в истории ужасов.

Это всегда начинается одинаково.

Ночное уведомление. Паникующий клиент. Сайт на WordPress, который вчера работал нормально, а сейчас выдаёт ошибки и перенаправляет посетителей на сомнительный фармацевтический домен. В голове у вас звучат лишь скрипящие скрипки из саундтрека к фильму ужасов.

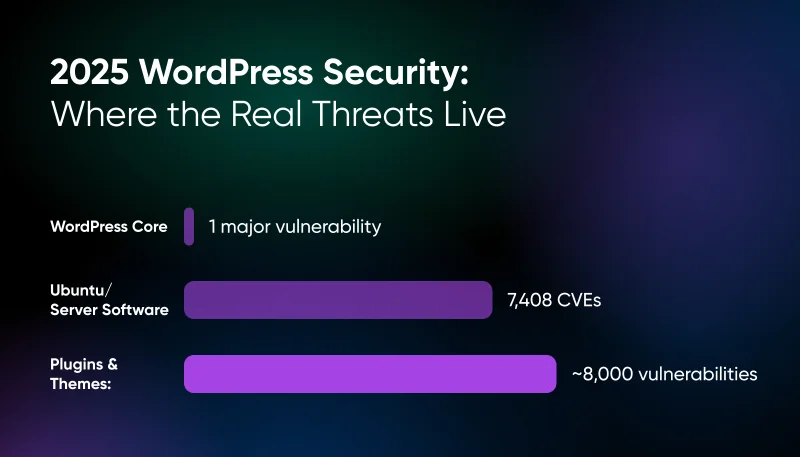

Большинство пугающих историй о хостинге вызваны не призраками и монстрами, прославленными в жуткий сезон. Они происходят из-за уязвимостей, которые не были исправлены всего лишь чуть дольше, чем следовало. В 2025 году реальная опасность исходила не от ядра WordPress (в котором на сегодняшний день была лишь одна заметная проблема), а от плагинов, тем и серверного программного обеспечения, которые питают ваш сайт.

Именно поэтому мы здесь, с фонариком в руке, чтобы провести вас через 10 главных уязвимостей, от которых у разработчиков бежали мурашки по коже в этом году. Это не предостерегающие истории, призванные отпугнуть вас от веба. Это полевые заметки с передовой — уроки, которые вы можете использовать, чтобы ваши истории о хостинге не превращались в истории ужасов. Давайте начнём.

Как выглядит ландшафт угроз 2025 года для плагинов WordPress и пакетов Ubuntu?

Плагины и темы — это то, где сосредоточена почти вся рискованность WordPress. В 2025 году в ядре WordPress на данный момент была обнаружена только одна крупная уязвимость, а вот экосистема плагинов и тем уже произвела около 8000 уязвимостей по состоянию на сентябрь (когда мы писали эту статью).

Отчёты за первое полугодие подтверждают не только высокий объём, но и высокую пригодность для эксплуатации в реальном мире. За первую половину года было выявлено 6700 уязвимостей, причём 41% из них классифицированы как пригодные для использования в реальных атаках.

Уведомления о безопасности Ubuntu (USN) предоставляют регулярные, прозрачные обновления о проблемах во всех поддерживаемых выпусках. Многие из этих USN охватывают критическое ПО, обычно используемое в хостинговых средах (PHP, OpenSSH, библиотеки вроде libxml2 и т.д.). В период с января по август 2025 года Canonical опубликовала 829 USN, охватывающих 7408 уникальных CVE во всех поддерживаемых выпусках. Это уже превосходит весь 2024 год, в котором было 884 USN, затрагивающих 5611 CVE.

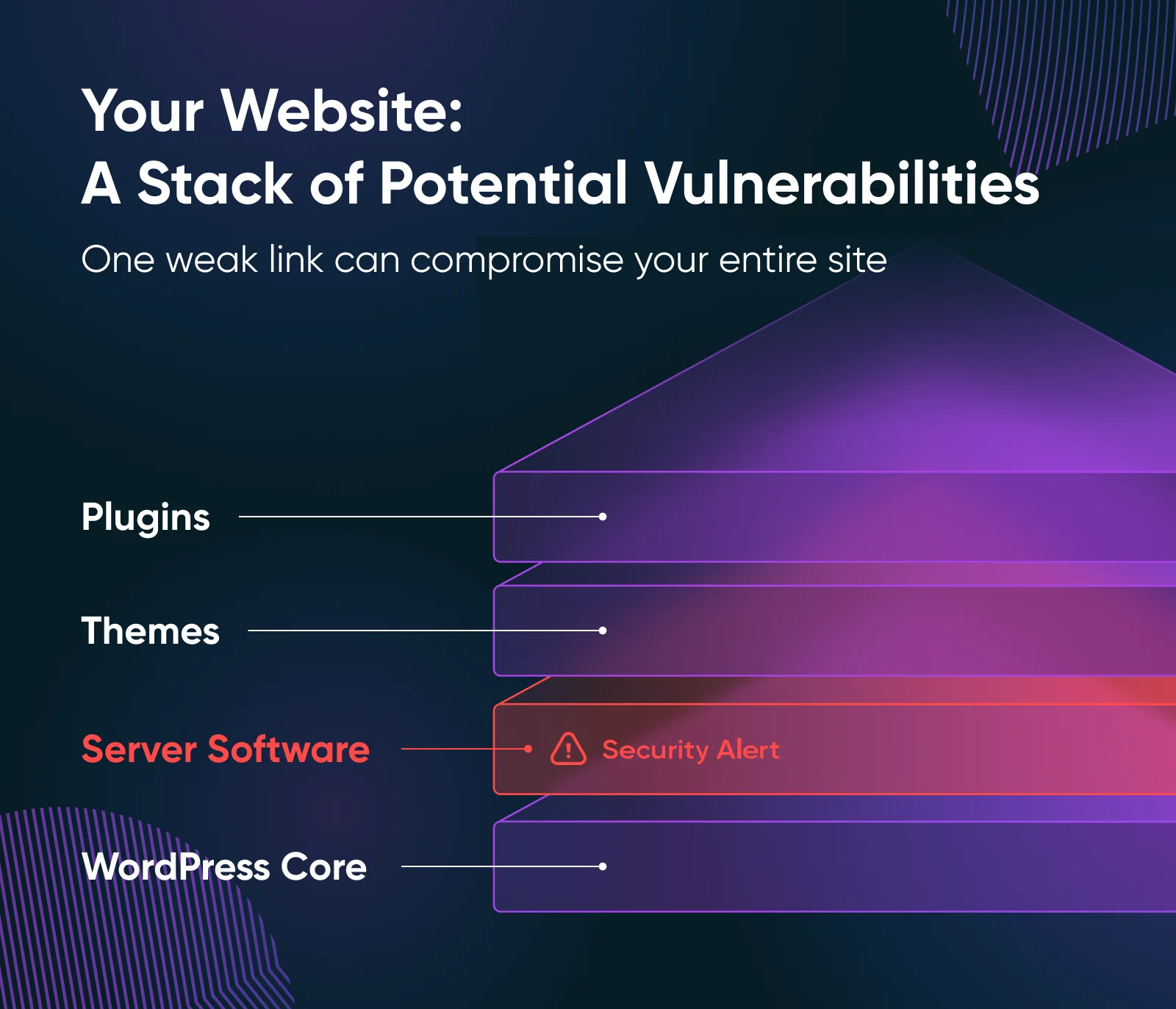

Тенденция ясна: объём уязвимостей на уровне ОС ускоряется, часто пересекаясь по риску с утечками в плагинах и темах.

Так что же владельцы бизнеса могут вынести из ландшафта угроз в 2025 году? Есть три основных момента:

- Нельзя полагаться на ядро для защиты – Реальная опасность исходит от стороннего кода в плагинах и темах, потому что именно там уязвимости множатся.

- Пригодность для эксплуатации растёт – И дело не только в большем количестве багов. Всё большая доля этих багов может быть использована в атаках прямо сейчас.

- Уязвимости ОС усугубляют риск – Даже если код WordPress исправен, устаревшие или уязвимые пакеты Ubuntu могут значительно расширить поверхность атаки.

10 пугающих историй 2025 года: Что пошло не так (и чему мы можем научиться)?

Ниже приведены реальные уязвимости, которые потрясли экосистему плагинов WordPress в этом году (на данный момент). Помните, что это не древняя история — многие сайты всё ещё уязвимы, если не были пропатчены.

1. Post SMTP

Что произошло: В версиях ≤ 3.2.0 плагина Post SMTP для WordPress был нарушен контроль доступа в одной из конечных точек REST API (функция get_logs_permission). Функция проверяла только, авторизован ли пользователь, но не проверяла, имеет ли он достаточные привилегии (например, Администратор).

Из-за этого даже пользователи уровня Подписчика могли получать журналы электронной почты, просматривать тела писем и перехватывать письма для сброса пароля, предназначенные пользователям с более высокими привилегиями. Ёлки-палки!

Журналы почты часто содержат конфиденциальные данные. Перехват сбросов пароля означает, что пользователь с низкими привилегиями мог сбросить пароль администратора и захватить сайт. Это превращает то, что кажется безобидной ошибкой в плагине, в полный компрометацию сайта.

Плюс, Post SMTP широко используется, с более чем 400 000 активных установок. Большая часть этих сайтов использовала уязвимые версии на момент раскрытия уязвимости.

Ключевой вывод: Даже простых проверок (is_user_logged_in) недостаточно для конфиденциальных данных. Проверки привилегий должны соответствовать чувствительности конечной точки.

2. Essential Addons for Elementor

Что произошло: В версиях ≤ 6.0.14 плагина Essential Addons for Elementor была отражённая уязвимость межсайтового скриптинга (XSS) в аргументе запроса popup-selector . Ввод не был должным образом санирован/проверен перед встраиванием в вывод страницы. Ошибка была исправлена в версии 6.0.15.

У этого плагина более 2 миллионов установок, поэтому уязвимость подобного рода имеет большой потенциальный охват. Отражённый XSS может позволить фишинг, кражу учётных данных, перехват токенов или дефейсинг, если злоумышленник обманом заставит пользователя перейти по специально созданной ссылке. Масштаб активных установок означает, что многие сайты были подвержены риску.

Ключевой вывод: Популярный плагин + простой вектор ввода = повсеместный риск. Большая база установок усиливает даже «всего лишь XSS» уязвимости.

3. WPForms Lite

Что произошло: Версии WPForms Lite до 1.9.5 были уязвимы для сохранённого межсайтового скриптинга через параметр start_timestamp. Авторизованные пользователи с ролью Участника или выше могли внедрять скрипты, которые сохраняются и выполняются всякий раз, когда пользователь просматривает скомпрометированную страницу.

Поскольку доступ уровня Участника часто предоставляется (или случайно остаётся) на сайтах с несколькими авторами или членами команды, риск был реальным. Возможность сохранять внедрение скриптов означает, что компрометация может жить до тех пор, пока код сайта или база данных не будут очищены — это не просто одноразовая отражённая атака.

Хотя серьёзность CVSS для этой проблемы «средняя» (5.4), сохранённый XSS сложнее обнаружить, сложнее очистить и влечёт за собой более серьёзные последствия (кража cookies, повышение привилегий, потеря доверия пользователей), чем многие думают.

Ключевой вывод: Сохранённый XSS через пользователей с низкими ролями опасен. Права доступа имеют значение, как и обеспечение того, что даже «доверенные» пользователи не являются автоматически безопасными.

4. GiveWP

Что произошло: Версии GiveWP до 3.19.4 содержали уязвимость внедрения PHP-объектов. Ввод, передаваемый в определённые функции unserialize, не проверялся, что позволяло внедрять созданные полезные нагрузки. При некоторых конфигурациях PHP это могло позволить злоумышленникам вызывать «магические методы» в классах, приводя к удалённому выполнению кода (RCE).

GiveWP — один из самых популярных плагинов для пожертвований, используемый более чем на 100 000 активных установок. Сайты, которые полагаются на него для сбора средств некоммерческих организаций, могли быть подвержены захвату их серверов, а не только фронтенда. Это катастрофа как для непрерывности бизнеса, так и для доверия.

Ключевой вывод: Сложные плагины, такие как платформы для пожертвований, работают с конфиденциальными данными, что делает их первостепенными целями. Всегда исправляйте их быстро.

5. Плагин AI Engine

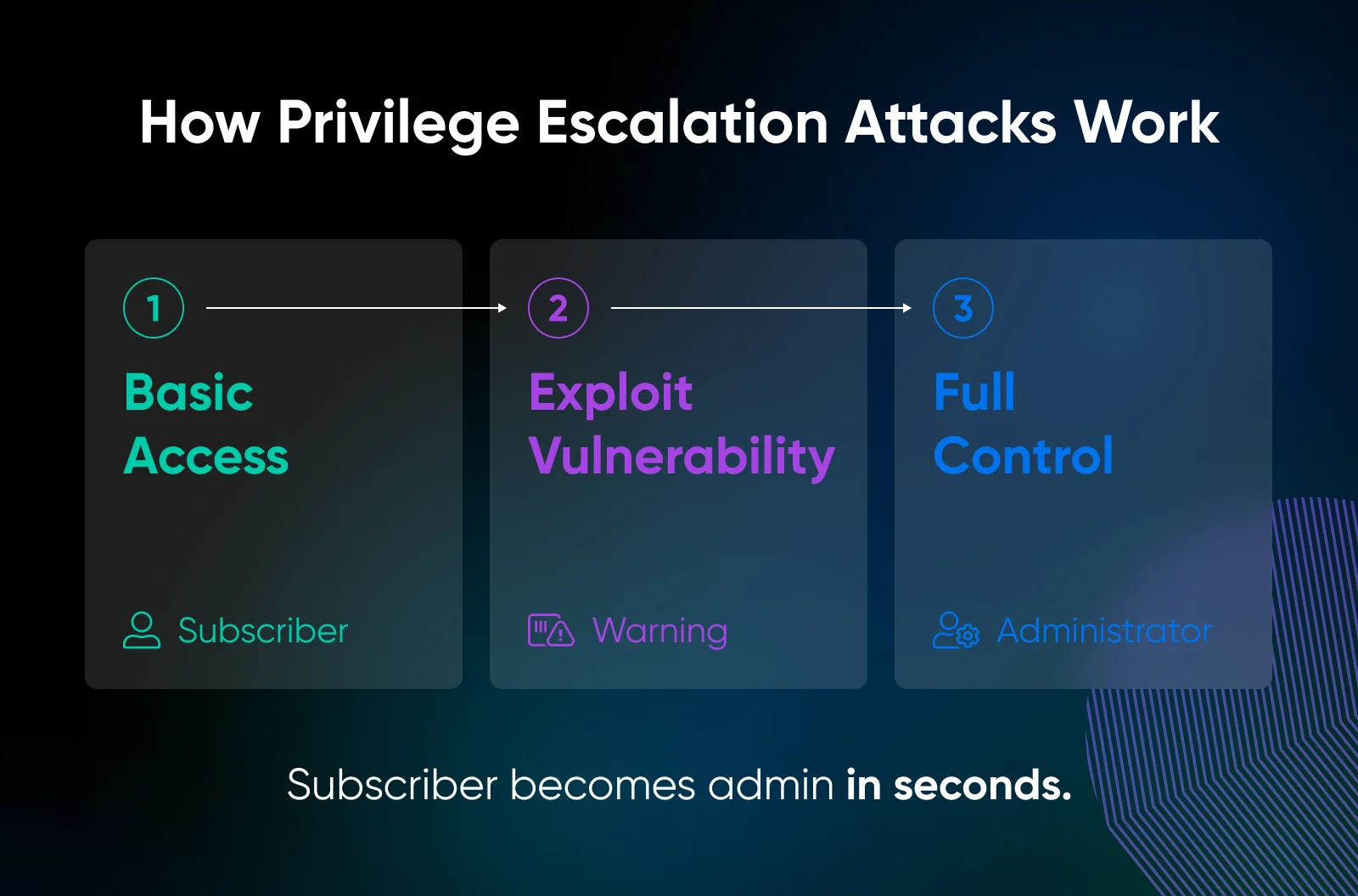

Что произошло: Плагин AI Engine от Meow Apps выпустил версию без проверок доступа, позволяя пользователям с минимальными ролями повышать свои привилегии. Это означало, что злоумышленник, который мог зарегистрироваться как обычный пользователь, мог повысить себя до администратора.

Уязвимости повышения привилегий являются одними из самых разрушительных, поскольку они подрывают модель доверия. Зарегистрированный пользователь (или в некоторых случаях даже бот, создающий новую учетную запись) мог мгновенно получить контроль над всем сайтом. Поскольку AI Engine широко используется для интеграции OpenAI и других AI-сервисов, радиус поражения распространился как на маркетинговые, так и на рабочие сайты.

Ключевой вывод: Повышение привилегий страшнее, чем XSS, потому что оно передает злоумышленникам ключи от вашего сайта. Аудит ролей должен быть частью каждой ежемесячной процедуры обслуживания.

6. Плагин B Blocks

Что произошло: B Blocks, плагин WordPress с десятками тысяч установок, имел критический недостаток: отсутствие проверок авторизации позволяло неаутентифицированным посетителям создавать новые учетные записи администраторов. В отличие от других ошибок повышения привилегий, эта не требовала никакой роли пользователя или входа в систему вообще.

Любой злоумышленник, знающий конечную точку, мог создать совершенно новую учетную запись администратора. Оттуда он мог устанавливать бэкдоры, экспортировать базу данных или внедрять SEO-спам ссылки по всему сайту. Поскольку для этого не требовался существующий доступ, эта уязвимость активно эксплуатировалась в дикой природе вскоре после раскрытия.

Ключевой вывод: Неаутентифицированное повышение привилегий — это наихудший сценарий. Каждый владелец сайта должен регулярно проверять свой список пользователей, даже когда он думает, что все исправлено.

7. Тема Motors

Что произошло: Тема Motors, широко используемая для сайтов автосалонов и автомобильных маркетплейсов, содержала уязвимость повышения привилегий. Уязвимость позволяла неаутентифицированным злоумышленникам использовать слабые проверки в коде темы для получения привилегий уровня администратора.

В отличие от небольших нишевых тем, Motors является коммерческой и широко распространенной. Скомпрометированная тема такого масштаба означает, что тысячи бизнес-сайтов, рекламирующих инвентарь, платежи и лиды клиентов, внезапно оказываются под угрозой. Повышение привилегий здесь означало, что злоумышленникам не нужно было быть хитрыми — они могли просто «войти» и повысить себя.

Ключевой вывод: Темы могут быть так же опасны, как и плагины. Если вы купили тему несколько лет назад и не обновляли ее, эта тема может быть вашим самым слабым звеном.

8. База данных для Contact Form 7 / WPForms / Elementor Forms

Что произошло: Плагин «База данных для CF7, WPForms и Elementor Forms» имел критическую уязвимость удаленного выполнения кода / отказа в обслуживании. Версии ≤ 1.4.3 не очищали пользовательские входные данные, позволяя злоумышленникам внедрять вредоносные нагрузки через отправку форм.

Поскольку этот плагин является дополнением к трем самым популярным конструкторам форм, воздействие было усилено. Злоумышленник мог отправить «безобидную» форму, но фактически разместить код на вашем сервере — кошмарный сценарий для агентств, управляющих несколькими клиентскими сайтами.

Ключевой вывод: Даже маленькие «вспомогательные» плагины могут обрушить всю систему. Если вы расширяете критические плагины с помощью дополнений, исправляйте их так же срочно, как и основной инструмент.

9. OpenSSH в Ubuntu 24.04

Что произошло: Canonical раскрыла несколько уязвимостей OpenSSH в 2025 году, включая ошибку обхода переадресации, где директива DisableForwarding не работала должным образом (USN-7457-1). Другое уведомление (USN-7270-1) касалось потенциальных рисков отказа в обслуживании в клиентских подключениях.

OpenSSH — один из самых фундаментальных пакетов на серверах Ubuntu. Если доступ по SSH открыт, злоумышленники могут объединять эти ошибки для получения устойчивости или нарушения доступности. Многие сисадмины предполагают, что SSH безопасен по умолчанию, но уязвимости, подобные этим, показывают, что даже укрепленное ядро требует бдительности.

Ключевой вывод: Не предполагайте, что критические пакеты неуязвимы. Даже зрелому программному обеспечению, такому как OpenSSH, требуется постоянное исправление и проверка конфигурации.

10. PHP в Ubuntu

Что произошло: Уязвимость в синтаксическом анализе SOAP/XML PHP позволяла специально созданным нагрузкам с неправильно сформированными префиксами пространств имен вызывать сбои. Canonical включила это в USN-7648-1, который исправил проблему в поддерживаемых версиях Ubuntu.

Многие плагины и темы WordPress зависят от функций PHP SOAP/XML для интеграций (платежные шлюзы, CRM, маркетинговая автоматизация). Сбой на уровне интерпретатора PHP означает полный отказ в обслуживании, и каждый сайт на этом сервере может быть затронут.

Ключевой вывод: Ошибки серверного программного обеспечения так же опасны, как и ошибки WordPress. Если ваш процесс PHP умирает, ваш сайт умирает вместе с ним.

Чему учат нас эти истории

Вместе эти 10 случаев рассказывают последовательную историю: Самые страшные уязвимости 2025 года — это не экзотические zero-day уязвимости в ядре WordPress. Это были повседневные трещины в стенах: устаревшие плагины, заброшенные темы и неисправленное серверное программное обеспечение.

Три урока выделяются особенно:

- Плагины и темы — самое слабое звено. Популярные дополнения вызывают большинство уязвимостей WordPress, и их большая база установок делает их главными целями.

- Повышение привилегий повсюду. От Post SMTP до плагина AI Engine злоумышленники ищут shortcuts к правам администратора. Как только они их получают, все остальное становится второстепенным.

- Ошибки на уровне ОС так же важны, как и ошибки приложений. Уязвимости OpenSSH и PHP напоминают нам, что поддержание пакетов Ubuntu в актуальном состоянии так же важно, как и обновление самого WordPress.

Вывод не в том, чтобы бояться своего программного стека, а в том, чтобы уважать его и заботиться о нем. Каждый плагин, тема или серверный пакет, который вы устанавливаете, расширяет поверхность атаки. Разница между страшной историей о хостинге и рутинным циклом исправлений заключается в том, насколько быстро вы обнаруживаете и устраняете эти риски.

Безопасность не должна быть ужасающей. При последовательных обновлениях, тщательном управлении ролями и внимании к уведомлениям вы можете держать монстров на расстоянии.

Непревзойденный хостинг для WordPress

Надежные, молниеносные хостинг-решения, специально оптимизированные для WordPress.

Узнать большеКомментарии

Категории

Случайное

GPT-5 и уроки для бизнеса: чем опасна

DNS-пропагация: что это и как избежать

5 рабочих способов зарабатывать на блоге

Создаем успешную маркетинговую кампанию